Multifactor authentication/fr: Difference between revisions

(Created page with "== J'ai besoin de connexions qui se font automatiquement aux grappes à partir de mon compte; est-ce que je peux utiliser l'authentification multifacteur? == Cette option est à l'étude et aucune solution n'est offerte présentement. Si c'est votre cas, évitez de vous inscrire au service d'authentification multifacteur et écrivez au soutien technique.") |

(Updating to match new version of source page) |

||

| Line 92: | Line 92: | ||

File:CCDB MFA prompt.png | File:CCDB MFA prompt.png | ||

</gallery> | </gallery> | ||

<div lang="en" dir="ltr" class="mw-content-ltr"> | |||

= Configuring common SSH clients = | |||

Command line clients will typically support multifactor authentication without additional configuration. This is however often not the case for graphical clients. Below are instructions specifics to a few of them. | |||

</div> | |||

<div lang="en" dir="ltr" class="mw-content-ltr"> | |||

== FileZilla == | |||

FileZilla will ask the password and second factor each time a transfer is initiated, because by default transfers use independent connections which are closed automatically after some idle time. | |||

</div> | |||

<div lang="en" dir="ltr" class="mw-content-ltr"> | |||

To avoid entering the password and second factor multiple times, you can limit the number of connections to each site to “1” in “Site Manager” => “Transfer Settings tab”, note that then you’ll lose the ability to browse the server during transfers. | |||

</div> | |||

<div lang="en" dir="ltr" class="mw-content-ltr"> | |||

# Launch FileZilla and select “Site Manager” | |||

# From the “Site Manager”, create a new site (or edit an existing one) | |||

# On the “General” tab, specify the following: | |||

## Protocol: “SFTP – SSH File Transfer Protocol” | |||

## Host: the cluster login hostname | |||

## Logon Type: “Interactive” | |||

## User: your username | |||

# On the “Transfer Settings” tab, specify the following: | |||

## Limit number of simultaneous connections: checked | |||

## Maximum number of connections: 1 | |||

# Select “OK” to save the connection | |||

# Test the connection | |||

</div> | |||

<div lang="en" dir="ltr" class="mw-content-ltr"> | |||

== MobaXTerm == | |||

Install version 23.1 or more recent. | |||

</div> | |||

<div lang="en" dir="ltr" class="mw-content-ltr"> | |||

== PuTTY == | |||

Install version 0.72 or more recent. | |||

</div> | |||

<div lang="en" dir="ltr" class="mw-content-ltr"> | |||

== WinSCP == | |||

Ensure that you are using [[SSH Keys]]. | |||

</div> | |||

<div lang="en" dir="ltr" class="mw-content-ltr"> | |||

== PyCharm == | |||

Ensure that you are using [[SSH Keys]]. | |||

</div> | |||

= Foire aux questions = | = Foire aux questions = | ||

| Line 117: | Line 166: | ||

Décrivez les sujets et donnez les identifiants de vos plus récentes demandes de soutien technique. | Décrivez les sujets et donnez les identifiants de vos plus récentes demandes de soutien technique. | ||

<div class="mw-translate-fuzzy"> | |||

== Quels sont les clients SSH qu'on peut utiliser quand l'authentification multifacteur est configurée? == | == Quels sont les clients SSH qu'on peut utiliser quand l'authentification multifacteur est configurée? == | ||

* La plupart des clients SSH en ligne de commande, tels que ceux disponibles sur Linux ou Mac OS | * La plupart des clients SSH en ligne de commande, tels que ceux disponibles sur Linux ou Mac OS | ||

| Line 127: | Line 177: | ||

* PyCharm (seulement en utilisant des clés SSH à la place de mots de passe) | * PyCharm (seulement en utilisant des clés SSH à la place de mots de passe) | ||

* VSCode | * VSCode | ||

</div> | |||

== J'ai besoin de connexions qui se font automatiquement aux grappes à partir de mon compte; est-ce que je peux utiliser l'authentification multifacteur? == | == J'ai besoin de connexions qui se font automatiquement aux grappes à partir de mon compte; est-ce que je peux utiliser l'authentification multifacteur? == | ||

Revision as of 15:10, 21 September 2023

L’authentification multifacteur permet de protéger votre compte avec plus qu’un simple mot de passe. Une fois que votre compte est configuré pour utiliser cette fonctionnalité, vous devrez entrer votre mot de passe comme d’habitude, mais en plus effectuer une deuxième action (le deuxième facteur), pour avoir accès à la plupart de nos services.

Sélectionnez parmi ces facteurs votre cette deuxième étape d’authentification sont :

- accepter une notification sur votre appareil intelligent dans l’application Duo Mobile;

- entrer un code généré sur demande;

- presser un bouton sur une clé matérielle (YubiKey).

L’authentification multifacteur sera progressivement déployée. Cette fonctionnalité ne sera donc pas disponible immédiatement pour tous nos services.

Enregistrement des facteurs

Enregistrer plusieurs facteurs

Lorsque vous activez l'authentification multifacteur pour votre compte, nous vous recommandons fortement d’enregistrer au moins deux options pour votre deuxième facteur. Vous pouvez par exemple vous servir de votre téléphone et de codes à usage unique; de votre téléphone et d’une clé YubiKey; ou encore de deux clés YubiKey. De cette façon, si une de ces options ne peut pas être employée, vous aurez un autre facteur pour accéder à votre compte.

Pour utiliser un téléphone ou une tablette

- Installez l'application Duo Mobile à partir du Apple Store ou de Google Play.

- Connectez-vous à votre compte et cliquez sur Mon compte → Gestion de l'authentification multifacteur.

- Sous Enregistrer un appareil, cliquez sur Duo Mobile.

- Entrez un nom pour identifier votre appareil.

- Dans l'application Duo Mobile, cliquez sur le signe + pour ajouter un compte et balayez le code QR qui est affiché.

Pour utiliser une clé YubiKey

Les YubiKey sont des clés matérielles produites par Yubico. Si vous n'avez pas de téléphone intelligent ou de tablette, si vous ne voulez pas employer ces appareils pour l'authentification multifacteur, ou s'il vous est souvent impossible de les utiliser, une clé YubiKey serait votre meilleur choix.

De la taille d’une petite clé USB, les clés YubiKey coûtent entre 50 et 100 dollars. Différents modèles sont compatibles avec les ports USB-A, USB-C et Lightning et certaines permettent la communication en champ proche (NFC) avec un téléphone ou une tablette.

Parmi les protocoles supportés, Yubico OTP (one-time password) est celui qui convient à la connexion SSH supportée par nos grappes. Une fois que votre clé est enregistrée à votre compte comme facteur d'authentification, quand vous tenterez de vous connecter à une de nos grappes, on vous demandera d'entrer un mot de passe à utilisation unique (OTP). Vous appuyez alors sur le bouton de la clé, ce qui génère une chaîne de 32 caractères qui forme un mot de passe à entrer.

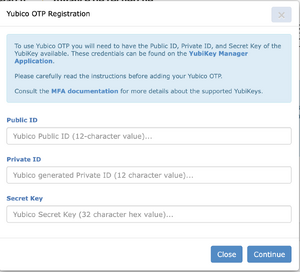

Pour enregistrer votre YubiKey, entrez son identifiant public, son identifiant privé et sa clé secrète dans la page Gestion de l'authentification multifacteur. Si ces renseignements ne sont pas disponibles, configurez votre clé comme suit.

Configurer votre YubiKey pour Yubico OTP

- Téléchargez et installez YubiKey Manager à partir du site Web de Yubico.

- Insérez la clé YubiKey et lancez YubiKey Manager.

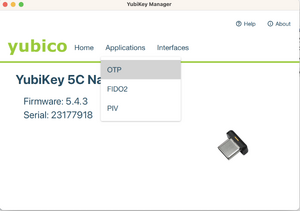

- Dans YubiKey Manager, cliquez sur Applications puis sur OTP (voir les images ci-dessous).

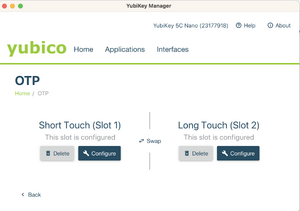

- Vous pouvez ici configurer l'une de deux options. Short Touch (Slot 1) identifie une touche brève (de 1 à 2,5 secondes) et Long Touch (Slot 2) correspond à une touche plus longue (de 3 à 5 secondes). L'option numéro 1 est généralement préenregistrée pour Yubico Cloud. Si vous utilisez déjà cette option pour d'autres services, configurez plutôt l'option 2, ou cliquez sur Swap pour transférer la configuration de l'option 1 vers l'option 2, puis configurer l'option 1.

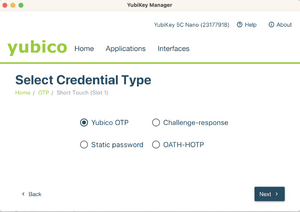

- Sélectionnez Yubico OTP.

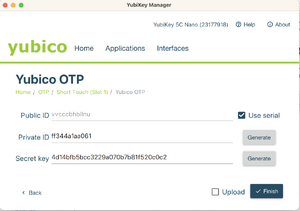

- Sélectionnez Use serial pour générer un identifiant privé et une clé secrète. Faites une copie des deux identifiants et de la clé secrète avant de cliquer sur Finish parce que vous en aurez besoin à la prochaine étape. Gardez cette fenêtre ouverte.

- IMPORTANT: Assurez-vous d'avoir cliqué sur Finish à l'étape précédente.

- Connectez-vous à la CCDB et cliquez sur Mon compte → Gestion de l'authentification multifacteur pour entrer les données pour votre clé.

Authentification

Pour vous connecter à une grappe via SSH

Si l'authentification multifacteur est activée pour votre compte et que vous vous connectez via SSH à une grappe qui supporte cette fonctionnalité, vous devez d’abord passer la première authentification avec votre mot de passe ou avec votre clé SSH. Ce qui suit sera affiché pour la deuxième authentification :

[name@server ~]$ ssh cluster.computecanada.ca

Duo two-factor login for name

Enter a passcode or select one of the following options:

1. Duo Push to My phone (iOS)

Passcode or option (1-1):

Vous pouvez maintenant indiquer le téléphone ou la tablette qui recevra une notification de la part de Duo. Si vous avez enregistré plusieurs appareils, une liste sera affichée, dans laquelle vous pouvez sélectionner l'appareil de votre choix. Vous n'avez qu'à accepter la notification pour confirmer votre deuxième authentification.

Si vous utilisez une YubiKey ou un code préalablement sauvegardé, ou encore si vous préférez entrer le mot de passe unique valide pour une durée limitée que Duo Mobile affiche, ne sélectionnez pas une option, mais entrez le code, par exemple

[name@server ~]$ ssh cluster.computecanada.ca

Duo two-factor login for name

Enter a passcode or select one of the following options:

1. Duo Push to My phone (iOS)

Passcode or option (1-1):vvcccbhbllnuuebegkkbcfdftndjijlneejilrgiguki

Success. Logging you in...

Passer outre à la deuxième authentification

Si vous vous connectez avec OpenSSH, vous pouvez configurer votre client SSH pour ne pas avoir à passer une deuxième authentification à tous les coups. Modifiez .ssh/config en ajoutant les lignes suivantes :

Host HOSTNAME

ControlPath ~/.ssh/cm-%r@%h:%p

ControlMaster auto

ControlPersist 10m

Remplacez HOSTNAME par le hostname du serveur que vous voulez configurer.

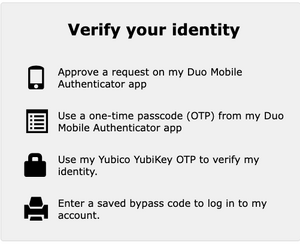

Pour vous connecter à votre compte

Si l'authentification multifacteur est activée pour votre compte, vous devez d’abord passer la première authentification avec votre nom d'utilisateur et votre mot de passe. Ce qui suit sera affiché pour la deuxième authentification :

(Remarque : Cette image sera modifiée.)

Configuring common SSH clients

Command line clients will typically support multifactor authentication without additional configuration. This is however often not the case for graphical clients. Below are instructions specifics to a few of them.

FileZilla

FileZilla will ask the password and second factor each time a transfer is initiated, because by default transfers use independent connections which are closed automatically after some idle time.

To avoid entering the password and second factor multiple times, you can limit the number of connections to each site to “1” in “Site Manager” => “Transfer Settings tab”, note that then you’ll lose the ability to browse the server during transfers.

- Launch FileZilla and select “Site Manager”

- From the “Site Manager”, create a new site (or edit an existing one)

- On the “General” tab, specify the following:

- Protocol: “SFTP – SSH File Transfer Protocol”

- Host: the cluster login hostname

- Logon Type: “Interactive”

- User: your username

- On the “Transfer Settings” tab, specify the following:

- Limit number of simultaneous connections: checked

- Maximum number of connections: 1

- Select “OK” to save the connection

- Test the connection

MobaXTerm

Install version 23.1 or more recent.

PuTTY

Install version 0.72 or more recent.

WinSCP

Ensure that you are using SSH Keys.

PyCharm

Ensure that you are using SSH Keys.

Foire aux questions

La version de mon téléphone est antérieure à Android 9. Je ne trouve pas l'application Duo Mobile. Est-ce que je peux quand même utiliser Duo?

Oui, mais il faudra télécharger l'application du site Web de Duo. Voir les détails.

Je n'ai pas de tablette ni de téléphone intelligent assez récent. Comment puis-je utiliser l'authentification multifacteur?

Vous pouvez utiliser une clé YubiKey.

J’ai perdu un appareil que j’utilisais comme deuxième facteur. Que puis-je faire?

- Si vous avez configuré plusieurs appareils ou si vous avez généré des codes de contournement, utilisez cette autre méthode pour accéder à votre compte. Dans la liste des appareils enregistrés, supprimez celui que vous avez perdu et enregistrez le nouvel appareil.

- Si vous n’avez sauvegardé aucun code de contournement et que vous n’avez plus aucun des appareils que vous avez configurés, copiez la liste suivante et ajoutez-y le plus de détails possible. Faites parvenir cette information à support@tech.alliancecan.ca.

Quelle est l’adresse de courriel principale enregistrée dans votre compte? Depuis combien de temps détenez-vous un compte actif avec nous? Quel est votre champ de recherche? Quelle est votre adresse IP? (pour connaître votre adresse IP, cliquez sur ce lien) Quel est le nom de la chercheuse principale ou du chercheur principal qui vous parraine? Qui sont les membres de votre groupe? Avec qui pouvons-nous communiquer au sujet de votre demande? Quelles sont les grappes que vous utilisez le plus? Quels sont les modules que vous chargez le plus souvent? À quand remonte la dernière tâche que vous avez soumise? Mentionnez les identifiants de certaines de vos tâches les plus récentes. Décrivez les sujets et donnez les identifiants de vos plus récentes demandes de soutien technique.

Quels sont les clients SSH qu'on peut utiliser quand l'authentification multifacteur est configurée?

- La plupart des clients SSH en ligne de commande, tels que ceux disponibles sur Linux ou Mac OS

- MobaXTerm version 23.1 ou plus récente

- PuTTY version 0.72 ou plus récente

- Termius sur iOS

- FileZilla (en utilisation l'authentification de type interactive)

- JuiceSSH sur Android

- WinSCP (seulement en utilisant des clés SSH à la place de mots de passe)

- PyCharm (seulement en utilisant des clés SSH à la place de mots de passe)

- VSCode

J'ai besoin de connexions qui se font automatiquement aux grappes à partir de mon compte; est-ce que je peux utiliser l'authentification multifacteur?

Cette option est à l'étude et aucune solution n'est offerte présentement. Si c'est votre cas, évitez de vous inscrire au service d'authentification multifacteur et écrivez au soutien technique.

Fonctions avancées

Configurer votre YubiKey pour Yubico OTP via la ligne de commande (ykman)

- Installez le logiciel de ligne de commande YubiKey Manager (

ykman) en suivant les directives pour votre système d'exploitation dans le guide ykman. - Entrez votre YubiKey et prenez connaissance de l'information sur la clé avec la commande

ykman info. - Prenez connaissance de l'information sur OTP avec la commande

ykman otp info. - Choisissez entre Slot 1 et Slot 2 et lancez la commande

ykman otp yubiotppour programmer l'option. - Dans un endroit sécuritaire, conservez une copie de l’identifiant public, l’identifiant privé et la clé secrète; ils seront nécessaires à la prochaine étape.

- Connectez-vous à la CCDB pour enregistrer votre clé dans la page Gestion de l'authentification multifacteur.

[name@yourLaptop]$ ykman otp yubiotp -uGgP vvcccctffclk 2 Using a randomly generated private ID: bc3dd98eaa12 Using a randomly generated secret key: ae012f11bc5a00d3cac00f1d57aa0b12 Upload credential to YubiCloud? [y/N]: y Upload to YubiCloud initiated successfully. Program an OTP credential in slot 2? [y/N]: y Opening upload form in browser: https://upload.yubico.com/proceed/4567ad02-c3a2-1234-a1c3-abe3f4d21c69