Multifactor authentication/fr: Difference between revisions

Created page with "== Pour utiliser un téléphone ou une tablette == #Installez l'application Duo Mobile à partir du [https://itunes.apple.com/us/app/duo-mobile/id422663827 Apple Store] ou de [https://play.google.com/store/apps/details?id=com.duosecurity.duomobile Google Play]. #Connectez-vous à votre compte avec l’Alliance et cliquez sur <i>Mon compte → [https://ccdb.computecanada.ca/multi_factor_authentications Gestion de l'authentification multifacteur]</i>. #Sous <i>Enregistrer..." |

Created page with "== Pour utiliser une clé YubiKey == Les YubiKey sont des clés matérielles produites par [https://www.yubico.com/ Yubico]. Si vous n'avez pas de téléphone intelligent ou de tablette, si vous ne voulez pas employer ces appareils pour l'authentification multifacteur, ou s'il vous est souvent impossible de les utiliser, une clé YubiKey serait votre meilleur choix." |

||

| Line 21: | Line 21: | ||

#Balayez le code QR qui est affiché. | #Balayez le code QR qui est affiché. | ||

== Pour utiliser une clé YubiKey == | |||

Les YubiKey sont des clés matérielles produites par [https://www.yubico.com/ Yubico]. Si vous n'avez pas de téléphone intelligent ou de tablette, si vous ne voulez pas employer ces appareils pour l'authentification multifacteur, ou s'il vous est souvent impossible de les utiliser, une clé YubiKey serait votre meilleur choix. | |||

<div lang="en" dir="ltr" class="mw-content-ltr"> | <div lang="en" dir="ltr" class="mw-content-ltr"> | ||

Revision as of 22:32, 10 March 2023

L’authentification multifacteur permet de protéger votre compte avec plus qu’un simple mot de passe. Une fois que votre compte est configuré pour utiliser cette fonctionnalité, vous devrez entrer votre mot de passe comme d’habitude, mais en plus effectuer une deuxième action (le deuxième facteur), pour avoir accès à la plupart de nos services.

Présentement, les facteurs pour cette deuxième étape d’authentification sont :

- accepter une notification sur votre appareil intelligent dans l’application Duo Mobile;

- utiliser un code généré sur demande;

- presser un bouton sur une clé matérielle (YubiKey).

L’authentification multifacteur sera progressivement déployée pour la plupart de nos services.

Enregistrement des facteurs

Enregistrer plusieurs facteurs

Lorsque vous activez l'authentification multifacteur pour votre compte, nous vous recommandons fortement d’enregistrer au moins deux options pour votre deuxième facteur. Vous pouvez par exemple vous servir de votre téléphone et de codes à usage unique; de votre téléphone et d’une clé YubiKey; ou encore de deux clés YubiKey. De cette façon, si une de ces options ne peut pas être employée, vous aurez un autre facteur pour accéder à votre compte.

Pour utiliser un téléphone ou une tablette

- Installez l'application Duo Mobile à partir du Apple Store ou de Google Play.

- Connectez-vous à votre compte avec l’Alliance et cliquez sur Mon compte → Gestion de l'authentification multifacteur.

- Sous Enregistrer un appareil, cliquez sur Duo Mobile.

- Entrez un nom pour identifier votre appareil.

- Balayez le code QR qui est affiché.

Pour utiliser une clé YubiKey

Les YubiKey sont des clés matérielles produites par Yubico. Si vous n'avez pas de téléphone intelligent ou de tablette, si vous ne voulez pas employer ces appareils pour l'authentification multifacteur, ou s'il vous est souvent impossible de les utiliser, une clé YubiKey serait votre meilleur choix.

A YubiKey is the size of a small USB stick and costs between $50 and $100. Different models can fit in USB-A, USB-C, or Lightning ports, and some also support near-field communication (NFC) for use with a phone or tablet.

Among the many protocols supported by YubiKeys, the one which works with SSH connections to our clusters is the Yubico One-Time Password (OTP). After you have registered a YubiKey for multifactor authentication, when you log in to one of our clusters you will be prompted for a one-time password (OTP). You respond by touching a button on your YubiKey, which generates and transmits a string of 32 characters to complete your authentication.

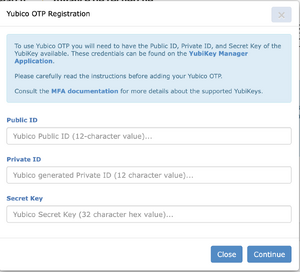

To register your YubiKey you will need its Public ID, Private ID, and Secret Key. If you have this information, go to the Multifactor authentication management page. If you do not have this information, configure your key using the steps below.

Configuring your YubiKey for Yubico OTP

- Download and install the YubiKey Manager software from the Yubico website.

- Insert your YubiKey and launch the YubiKey Manager software.

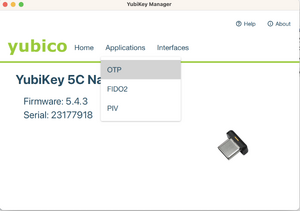

- In the YubiKey Manager software, select Applications, then OTP

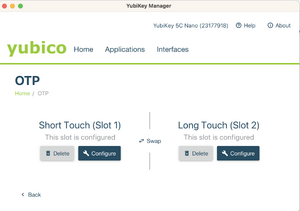

- Select Configure for either slot 1 or slot 2. Slot 1 corresponds to a short touch, while slot 2 is a long touch on the key. Slot 1 is typically pre-registered for Yubico cloud mode. If you are already using this slot for other services, either use slot 2, or click on Swap to transfer the configuration to slot 2.

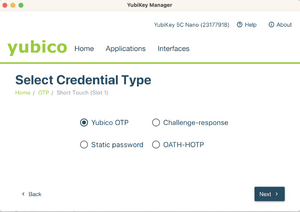

- Select Yubico OTP

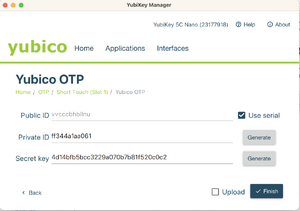

- Select Use serial, then generate a private ID and a secret key. Securely save a copy of the data in the Public ID, Private ID, and Secret Key fields before you click on Finish, as you will need the data for the next step.

- Keep the previous screen open and log into the CCDB to register your YubiKey in the Multifactor authentication management page.

-

Step 3

-

Step 4

-

Step 5

-

Step 6

-

Step 7

Using your second factor

When connecting via SSH

If your account has multifactor authentication enabled, when you connect via SSH to a cluster which supports MFA, you will be prompted to use your second factor after you first use either your password or your SSH key. This prompt will look like this:

[name@server ~]$ ssh cluster.computecanada.ca

Duo two-factor login for name

</div>

<div lang="en" dir="ltr" class="mw-content-ltr">

Enter a passcode or select one of the following options:

</div>

<div lang="en" dir="ltr" class="mw-content-ltr">

1. Duo Push to My phone (iOS)

</div>

<div lang="en" dir="ltr" class="mw-content-ltr">

Passcode or option (1-1):

At this point, you can either select which phone or tablet you want Duo to send a notification to. If you have multiple devices enrolled, you will be shown a list. You will then get a notification on your device, which you accept to complete the authentication.

If you are using a YubiKey, a backup code, or if you prefer to enter the time-based one-time password that the Duo Mobile application shows, you would write these instead of selecting an option. For example:

[name@server ~]$ ssh cluster.computecanada.ca

Duo two-factor login for name

</div>

<div lang="en" dir="ltr" class="mw-content-ltr">

Enter a passcode or select one of the following options:

</div>

<div lang="en" dir="ltr" class="mw-content-ltr">

1. Duo Push to My phone (iOS)

</div>

<div lang="en" dir="ltr" class="mw-content-ltr">

Passcode or option (1-1):vvcccbhbllnuuebegkkbcfdftndjijlneejilrgiguki

Success. Logging you in...

Configuring your SSH client to only ask every so often

If you use OpenSSH to connect, you can reduce the frequency with which you are asked for a second factor. To do so, edit your .ssh/config to add the lines:

Host HOSTNAME

ControlPath ~/.ssh/cm-%r@%h:%p

ControlMaster auto

ControlPersist 10m

where you would replace HOSTNAME with the host name of the server for which you want this configuration.

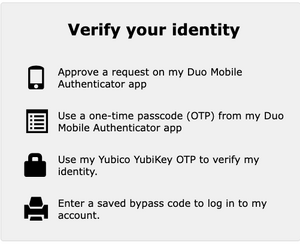

When authenticating to our account portal

Once multifactor authentication is enabled on your account, you will be required to use it when connecting to our account portal. After entering your username and password, you will see a prompt similar to this, where you click on the option you want to use.

Frequently asked questions

I do not have a smartphone or tablet, or they are too old. Can I still use multifactor authentication?

Yes. In this case, you need to use a YubiKey.

I have lost my second factor device. What can I do?

- If you have backup codes, or if you have more than one device, use that other mechanism to connect to your account on our account portal, and then delete your lost device from the list. Then, register a new device.

- If you do not have backup codes, or if have lost all of your devices, contact technical support for assistance.